OIDC-Konfiguration

Schritt 1: Legen Sie einen SSO-Identifikator fest

Benutzer, die ihre Identität mit SSO authentifizieren, müssen einen SSO-Identifikator eingeben, der die Organisation (und daher die SSO-Integration) zur Authentifizierung angibt. Um einen einzigartigen SSO-Identifier festzulegen:

Melden Sie sich bei der Bitwarden Web-App an und öffnen Sie die Administrator-Konsole mit dem Produktumschalter ():

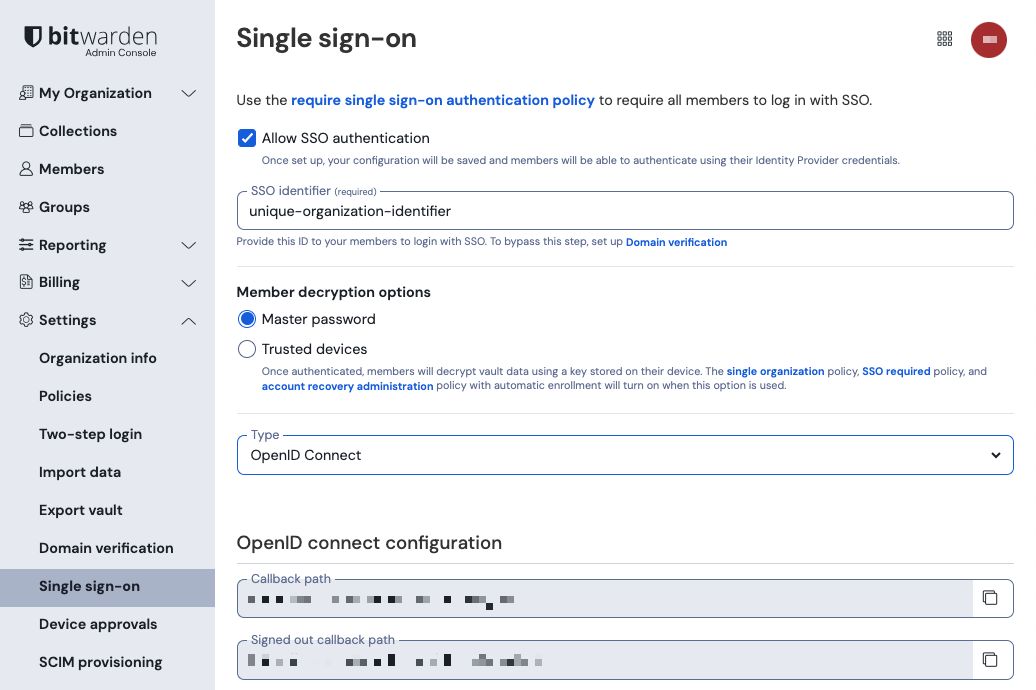

Produktwechsler Navigieren Sie zu Einstellungen → Einmaliges Anmelden und geben Sie einen eindeutigen SSO-Identifier für Ihre Organisation ein:

Geben Sie einen Bezeichner ein Fahren Sie fort zu Schritt 2: Aktivieren Sie die Zugangsdaten mit SSO.

tip

You will need to share this value with users once the configuration is ready to be used.

Schritt 2: Aktivieren Sie die Zugangsdaten mit SSO

Sobald Sie Ihren SSO-Identifier haben, können Sie mit der Aktivierung und Konfiguration Ihrer Integration fortfahren. Um die Anmeldung mit SSO zu ermöglichen:

Auf der Einstellungen → Single Sign-On Ansicht, markieren Sie das SSO-Authentifizierung erlauben Kontrollkästchen:

OIDC-Konfiguration Wählen Sie aus dem Dropdown-Menü Typ die Option OpenID Connect aus. Wenn Sie stattdessen SAML verwenden möchten, wechseln Sie zum SAML-Konfigurationshandbuch.

tip

Es gibt alternative Mitglied Entschlüsselungsoptionen. Erfahren Sie, wie Sie mit SSO auf vertrauenswürdigen Geräten oder mit Key Connector beginnen können.

Schritt 3: Konfiguration

Ab diesem Punkt wird die Umsetzung von Anbieter zu Anbieter variieren. Springen Sie zu einem unserer spezifischen Implementierungsleitfäden für Hilfe bei der Abschluss des Konfigurationsprozesses:

Anbieter | Leitfaden |

|---|---|

Azur | |

Okta |

Konfigurationsreferenzmaterialien

Die folgenden Abschnitte definieren die verfügbaren Felder während der Konfiguration des Single Sign-On, unabhängig davon, mit welchem IdP Sie sich integrieren. Felder, die konfiguriert werden müssen, werden markiert (erforderlich).

tip

Unless you are comfortable with OpenID Connect, we recommend using one of the above implementation guides instead of the following generic material.

Feld | Beschreibung |

|---|---|

Rückrufpfad | ( Automatisch generiert ) Die URL für die automatische Authentifizierungsweiterleitung. Für Kunden, die in der Cloud gehostet werden, ist dies |

Abgemeldet Rückruf Pfad | (Automatisch generiert) Die URL für die automatische Weiterleitung beim Abmelden. Für Kunden, die in der Cloud gehostet werden, ist dies |

Zertifizierungsstelle | (Erforderlich) Die URL Ihres Autorisierungsservers ("Authority"), gegen den Bitwarden die Authentifizierung durchführen wird. Zum Beispiel, |

Client-ID | ( Erforderlich ) Eine Kennung für den OIDC-Client. Dieser Wert ist typischerweise spezifisch für eine erstellte IdP-App-Integration, zum Beispiel eine Azure-App-Registrierung oder eine Okta-Web-App. |

Client-Geheimnis | (Erforderlich) Das Client-Geheimnis, das in Verbindung mit der Client-ID verwendet wird, um einen Zugriffs-Token zu erhalten. Dieser Wert ist typischerweise spezifisch für eine erstellte IdP-App-Integration, zum Beispiel eine Azure-App-Registrierung oder eine Okta-Web-App. |

Metadatenadresse | (Erforderlich, wenn die Autorität nicht gültig ist) Eine Metadaten-URL, über die Bitwarden auf die Metadaten des Autorisierungsservers als JSON-Objekt zugreifen kann. Zum Beispiel,

|

OIDC-Umleitungsverhalten | (Erforderlich) Methode, die vom IdP verwendet wird, um auf Authentifizierungsanfragen von Bitwarden zu antworten. Optionen beinhalten Formular POST und Weiterleitung GET. |

Ansprüche vom Benutzer Info-Endpunkt erhalten | Aktivieren Sie diese Option, wenn Sie Fehlermeldungen erhalten, dass die URL zu lang ist (HTTP 414), abgeschnittene URLs und/oder Fehler während des SSO auftreten. |

Zusätzliche/benutzerdefinierte Bereiche | Definieren Sie benutzerdefinierte Bereiche, die der Anfrage hinzugefügt werden sollen (durch Kommas getrennt). |

Zusätzliche/benutzerdefinierte Benutzer-ID-Anspruchs-Typen | Definieren Sie benutzerdefinierte Schlüssel für den Anspruchstyp zur Benutzeridentifikation (durch Kommas getrennt). Wenn definiert, werden benutzerdefinierte Anspruchstypen gesucht, bevor auf Standardtypen zurückgegriffen wird. |

Zusätzliche/benutzerdefinierte E-Mail-Adresse Anspruchstypen | Definieren Sie benutzerdefinierte Anspruchstyp-Schlüssel für die E-Mail-Adressen der Benutzer (durch Kommas getrennt). Wenn definiert, werden benutzerdefinierte Anspruchstypen gesucht, bevor auf Standardtypen zurückgegriffen wird. |

Zusätzliche/benutzerdefinierte Namensanspruchstypen | Definieren Sie benutzerdefinierte Anspruchstyp-Schlüssel für die vollständigen Namen oder Anzeigenamen der Benutzer (durch Kommas getrennt). Wenn definiert, werden benutzerdefinierte Anspruchstypen gesucht, bevor auf Standardtypen zurückgegriffen wird. |

Angeforderte Authentifizierungskontextklassen Referenzwerte (acr_values) | Definieren Sie Authentifizierungskontextklassenreferenzidentifikatoren ( |

Erwarteter "acr" Anspruchswert in der Antwort | Definieren Sie den |

OIDC Attribute & Ansprüche

Eine E-Mail-Adresse ist für die Bereitstellung des Kontos erforderlich, die als eines der Attribute oder Ansprüche in der untenstehenden Tabelle übergeben werden kann.

Eine eindeutige Benutzerkennung wird ebenfalls dringend empfohlen. Wenn abwesend, wird die E-Mail-Adresse stattdessen verwendet, um den Benutzer zu verlinken.

Attribute/Ansprüche sind in der Reihenfolge der Präferenz für die Übereinstimmung aufgelistet, einschließlich Ausweichmöglichkeiten, wo zutreffend.

Wert | Anspruch/Eigenschaft | Ausweichanspruch/-attribut |

|---|---|---|

Eindeutige ID | Konfigurierte benutzerdefinierte Benutzer-ID-Ansprüche | |

Konfigurierte benutzerdefinierte E-Mail-Ansprüche urn:oid:0.9.2342.19200300.100.1.3 | Bevorzugter_Benutzername | |

Name | Konfigurierte benutzerdefinierte Namensansprüche urn:oid:2.16.840.1.113730.3.1.241 | Vorname + " " + Nachname (siehe unten) |

Vorname | urn:oid:2.5.4.42 | |

Nachname | urn:oid:2.5.4.4 |