- Blog

- Principales tipos de ataques de phishing a los que hay que prestar atención

Los ataques de phishing son más peligrosos que nunca, costando a particulares y empresas una media de 4,88 millones de dólares por infracción, según IBM. Además de las pérdidas financieras, los ataques de phishing representan una amenaza muy real para la reputación, la confianza percibida, la estabilidad emocional y la privacidad de los afectados.

Al comprender los diferentes tipos de ataques de phishing y cómo funcionan, las personas y las organizaciones pueden equiparse mejor con las herramientas y la información que necesitan para protegerse. Siga este recurso para obtener una descripción general de todos los ataques de phishing que puede encontrar en su vida personal y en su lugar de trabajo, con consejos prácticos para identificar y bloquear los ataques.

Para obtener más información sobre cómo están evolucionando los ataques de phishing, sumérjase en estos recursos sobre phishing mejorado con IA y cómo detectar y protegerse contra los ataques de IA.

¿Qué es el phishing?

El phishing es un tipo de ciberataque en el que los actores maliciosos intentan obtener acceso a información confidencial como números de tarjetas de crédito, información de identidad y credenciales de inicio de sesión o engañar a los objetivos para que descarguen malware. Según el Informe de tendencias de phishing de Hoxhunt, el 80% de las campañas de phishing tienen como objetivo robar credenciales confidenciales.

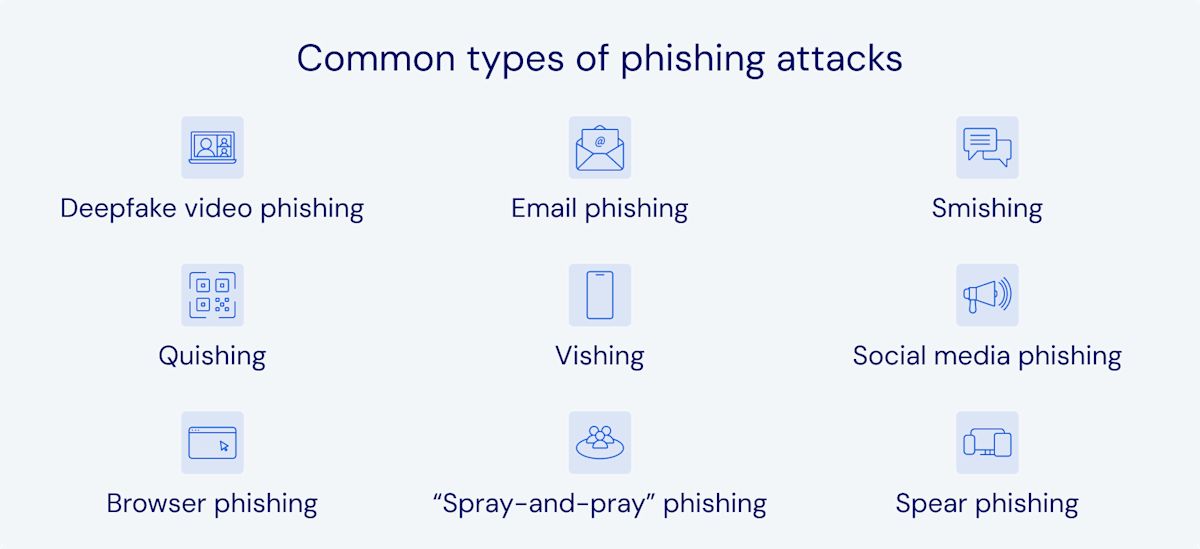

Tipos de ataques de phishing

Los atacantes aprovechan una variedad de canales para llegar a su público objetivo, y aunque el correo electrónico es el más popular, alrededor del 40% de las campañas de phishing ahora se extienden más allá de este canal (Informe de tendencias de phishing). Los ataques más sofisticados emplean múltiples canales y técnicas para obtener información confidencial.

Phishing de vídeo deepfake

Este formato de ataque de phishing relativamente nuevo muestra el gran poder de la IA para generar contenido convincente que engaña eficazmente a los destinatarios. Los vídeos deepfake son un tipo de ataque de phishing en el que los atacantes utilizan clips de audio o vídeo generados por IA de personas de confianza, engañando a los destinatarios para que revelen información confidencial o transfieran fondos.

Impacto real: Según Forbes, "los casos de phishing y fraude deepfake han aumentado en un asombroso 3.000%". Este aumento de los ataques de phishing deepfake está afectando a personas y empresas reales.

Una advertencia: en Hong Kong, un empleado de finanzas fue engañado para que pagara 25 millones de dólares a atacantes que se hicieron pasar por el director financiero de su empresa después de asistir a una videollamada generada por IA (CNN). El atacante aprovechó la tecnología de vídeo deepfake para hacerse pasar por otros miembros de confianza del personal, engañando al empleado objetivo para que creyera que se trataba de una llamada legítima. Tampoco se trata de un caso aislado en el que los empleados financieros han sido objeto de ataques. Un informe reciente de Medus reveló que los equipos financieros son objeto de ataques de phishing deepfake de forma desproporcionada: el 53% de los profesionales de las finanzas han sido objeto de ataques de phishing deepfake y el 43% admitió haber sido víctima del ataque.

Protégete con este consejo: Estate atento a cualquier contenido de video antinatural o "perfecto" que consumas. La piel extra suave, la falta de textura, los reflejos que parecen fuera de lugar y el audio que parece demasiado nítido son indicadores de que podrías estar interactuando con un video deep fake generado por IA.

Phishing por correo electrónico

Los intentos de phishing basados en correo electrónico se envían por correo electrónico y, a menudo, instan a los objetivos a abrir un archivo adjunto o hacer clic en un enlace malicioso.

El phishing basado en correo electrónico, aunque común, puede ser increíblemente peligroso. Los correos electrónicos de phishing que imitan a agencias y representantes gubernamentales han crecido un 35% desde 2024 (Informe de tendencias de phishing) y aprovechan la confianza y la autoridad que estas agencias tienen sobre el público en general, engañándolos para que realicen acciones inseguras.

Protégete con este consejo: si recibes un correo electrónico que parece sospechoso, primero verifica la dirección de correo electrónico del remitente. Si su dirección de correo electrónico presenta un dominio mal escrito o claramente no está asociada con la persona o agencia que dice ser, ignórala. Los errores tipográficos o gramaticales en el contenido del correo electrónico también podrían indicar un ataque de phishing. Por último, coloque el cursor sobre los enlaces antes de hacer clic para confirmar el destino.

Smishing (Smishing)

Durante los ataques de smishing o phishing basados en SMS, los actores maliciosos se dirigen a las personas a través de mensajes de texto u otras aplicaciones de mensajería como Whatsapp o Slack. Estos tipos de ataques de phishing también son increíblemente comunes, ya que suelen dirigir a los destinatarios a realizar una acción como hacer clic en un enlace o transferir dinero.

Protégete con este consejo: si un mensaje indica una sensación de urgencia, intenta ponerte en contacto con el remitente a través de canales verificados antes de seguir cualquier indicación.

Aplastamiento

El quishing, o phishing con código QR, son ataques en los que actores maliciosos utilizan códigos QR aparentemente legítimos para engañar a las personas para que visiten sitios web de phishing o descarguen malware. Este tipo de ataque de phishing puede engañar incluso a los expertos más seguros debido a la prevalencia de los códigos QR en nuestro mundo moderno. Los códigos QR aparecen en carteles, vallas publicitarias, correos electrónicos e incluso en menús de restaurantes.

Protégete con este consejo: nunca escanees un código QR de una fuente que no sea de confianza. Si está escaneando un código QR de un menú u otro elemento físico, asegúrese de que sea el original y de que no esté escaneando una etiqueta colocada encima del código QR real.

Vishing

Los ataques de vishing, o phishing de voz, utilizan llamadas telefónicas o notas de voz para obtener acceso a información confidencial como credenciales, números de tarjetas de crédito y números de seguro social. Una vez obtenida, esta información se utiliza a menudo para hacerse pasar por personas o robar de sus cuentas bancarias. Estos ataques también pueden ser difíciles de identificar cuando los actores maliciosos se hacen pasar por agencias gubernamentales o instituciones financieras.

Protégete con este consejo: Presta atención a cualquier emoción que surja al hablar con alguien por teléfono. ¿Esta persona apeló a tu deseo innato de ayudar? ¿Le ofrecieron algo a cambio, por ejemplo, una parte de los fondos? Estas estrategias de ingeniería social suelen indicar una estafa de phishing.

El contenido de las redes sociales, incluidos los anuncios dirigidos, los mensajes directos (DM), las cuentas y las publicaciones orgánicas, también puede utilizarse como ataques de phishing. Los atacantes pueden crear perfiles de cuentas de redes sociales fabricados con imágenes de personas o productos reales para engañar a las víctimas para que revelen información confidencial, paguen por ofertas falsas o descarguen malware.

Protégete con este consejo: Comprueba el identificador de la cuenta de usuario de un perfil antes de hacer clic en un enlace proporcionado o enviar información. ¿La cuenta está verificada y usa la ortografía esperada? Si el identificador es sospechoso, no interactúe con la cuenta.

Existen múltiples estrategias de ataque de phishing basadas en el navegador que son implementadas por actores maliciosos.

Un ataque de navegador en el navegador (BitB) aprovecha una ventana de navegador falsa para convencer a los usuarios de que están interactuando con un sitio legítimo. Esta ventana estimulada del navegador se aloja dentro del navegador real utilizando HTML y CSS para replicar el sitio. Esta técnica suele replicar una ventana de inicio de sesión único para engañar a los usuarios para que proporcionen sus credenciales de inicio de sesión.

Protégete con este consejo: si la ventana no cambia de tamaño, puede indicar una ventana falsa y ser motivo de preocupación.

Un archivo en el navegador (AitB) explota un dominio .zip y convence a los usuarios de que están abriendo un archivo de confianza directamente en su navegador. Una vez abierto, es posible que se solicite a los usuarios que interactúen con el archivo falso, lo que desencadena descargas de malware o ataques a páginas de inicio de sesión falsas.

Protégete con este consejo: Desconfía de los dominios de .zip sitios web y no hagas clic en enlaces de remitentes desconocidos.

Phishing "rociar y rezar"

Un tipo de ataque de phishing "rociar y rezar" se dirige a una amplia gama de destinatarios con la suposición de que un pequeño porcentaje de víctimas caerá en el esquema. Este tipo de ataque a menudo presenta contenido genérico y no está adaptado o personalizado para ciertos grupos de personas. Si bien el phishing no es tan efectivo como los ciberataques de spear phishing debido a su naturaleza genérica, aún pueden presentar graves riesgos para los afectados.

Protégete con este consejo: Evita cualquier mensaje con errores gramaticales, errores tipográficos o enlaces sospechosos.

Spear phishing (spear phishing)

Los ciberataques de spear phishing son altamente dirigidos y personalizados para un individuo específico o un pequeño grupo de personas. Estos ataques a menudo se dirigen al destinatario a través de múltiples canales, aprovechando la información recopilada sobre la persona en línea. Esta información se puede recopilar de una variedad de fuentes, incluidas cuentas de redes sociales, sitios web de empresas y sitios de corretaje de datos. Los atacantes también pueden hacerse pasar por fuentes de confianza para que el mensaje sea más creíble.

Debido a que el spear phishing es altamente personalizado, es mucho más probable que los destinatarios caigan en la estafa y compartan información confidencial, como credenciales, o descarguen software malicioso.

Protégete con este consejo: ¡Limita lo que compartes sobre ti y tu familia en línea! Haga que las cuentas de redes sociales sean privadas cuando sea posible y considere ofertas que eliminen cualquier información y datos confidenciales que pueda tener en línea.

Reconozca y combata las estafas de phishing con Bitwarden

Los ataques de phishing se presentan de muchas formas, como correo electrónico, SMS, llamadas telefónicas, redes sociales, videollamadas y más. Al reconocer estos ataques y tomar precauciones para protegerse, todos pueden estar más seguros en línea.

Desafortunadamente, incluso los expertos en seguridad más experimentados pueden ser engañados por los ataques de phishing. Con Bitwarden, benefíciese de una protección mejorada contra phishing con las siguientes capacidades:

Compatibilidad con claves de acceso para la autenticación resistente al phishing

Autocompletar credenciales solo en sitios de confianza asociados con inicios de sesión

Inicie directamente el sitio web asociado desde los elementos de inicio de sesión guardados

Además, mejore su postura de seguridad general generando contraseñas únicas para cada cuenta y almacenándolas en Bitwarden Password Manager cifrado de extremo a extremo. Crea tu cuenta gratuita hoy mismo o empieza con una prueba gratuita para empresas.