Configuración de SAML 2.0

Paso 1: Establecer un identificador SSO

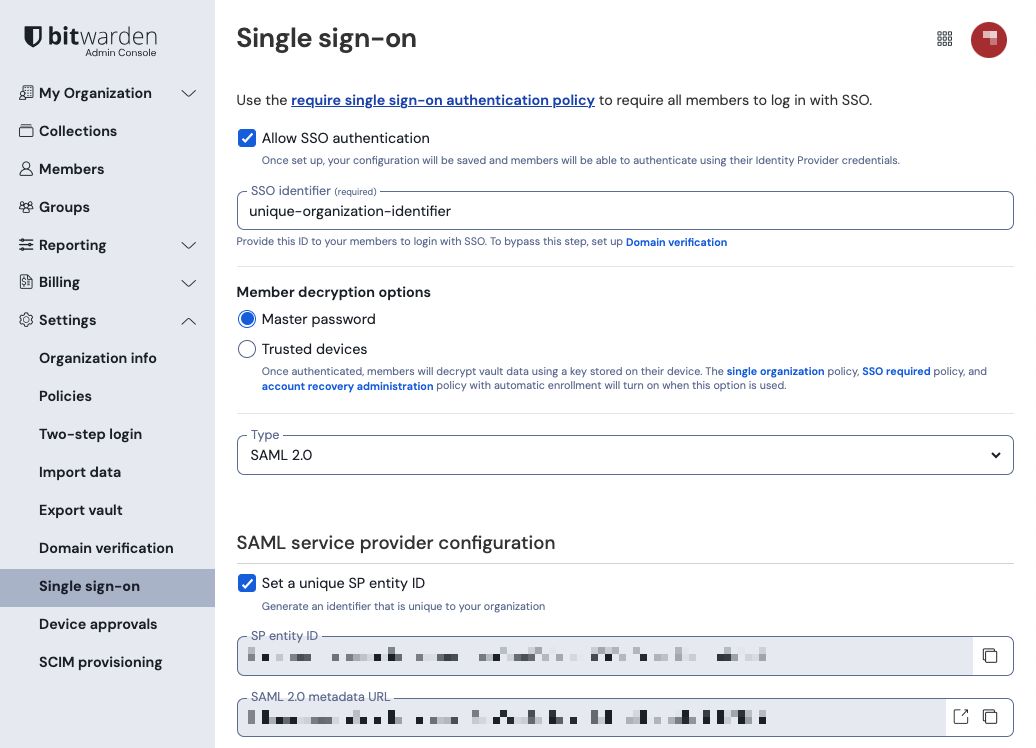

Los usuarios que autentican su identidad usando SSO deberán ingresar un identificador SSO que indica la organización (y por lo tanto, la integración SSO) contra la cual autenticarse. Para establecer un identificador SSO único:

Inicia sesión en la aplicación web de Bitwarden y abre la Consola de Administrador usando el cambiador de producto ():

Selector de producto Navegue a Ajustes → Inicio de sesión único, e ingrese un Identificador SSO único para su organización:

Ingrese un identificador Proceda a Paso 2: Habilitar inicio de sesión con SSO.

tip

You will need to share this value with users once the configuration is ready to be used.

Paso 2: Habilitar el inicio de sesión con SSO

Una vez que tenga su identificador SSO, puede proceder a habilitar y configurar su integración. Para habilitar el inicio de sesión con SSO:

En la vista de Ajustes → Inicio de sesión único, marque la casilla Permitir autenticación SSO:

Configuración de SAML 2.0 Del menú desplegable Tipo, selecciona la opción SAML 2.0. Si tienes la intención de usar OIDC en su lugar, cambia al Guía de Configuración de OIDC.

Puedes desactivar la opción Establecer una ID de entidad SP única en esta etapa si lo deseas. Hacerlo eliminará su ID de organización de su valor de ID de entidad SP, sin embargo, en casi todos los casos, se recomienda dejar esta opción activa.

tip

Hay opciones alternativas de descifrado de miembro. Aprenda cómo comenzar a usar SSO con dispositivos de confianza o Conector de clave.

Paso 3: Configuración

A partir de este punto, la implementación variará de proveedor a proveedor. Salta a una de nuestras guías de implementación específicas para obtener ayuda para completar el proceso de configuración:

Proveedor | Guía |

|---|---|

AD FS | |

Auth0 | |

AWS | |

Azul | |

Duo | |

JumpCloud | |

Keycloak | |

Okta | |

OneLogin | |

PingFederate |

Materiales de referencia de configuración

Las siguientes secciones definirán los campos disponibles durante la configuración del inicio de sesión único, independientemente del IdP con el que esté integrando. Los campos que deben configurarse estarán marcados (requerido).

tip

Unless you are comfortable with SAML 2.0, we recommend using one of the above implementation guides instead of the following generic material.

La pantalla de inicio de sesión única separa la configuración en dos secciones:

La configuración del proveedor de servicios SAML determinará el formato de las solicitudes SAML.

La configuración del proveedor de identidad SAML determinará el formato que se esperará de las respuestas SAML.

Configuración del Proveedor de Servicios

Campo | Descripción |

|---|---|

ID de entidad SP | ( Generado automáticamente ) El punto final de Bitwarden para solicitudes de autenticación. Este valor generado automáticamente se puede copiar desde la pantalla de Ajustes → Inicio de sesión único de la organización y variará según su configuración. |

URL de metadatos SAML 2.0 | (URL de metadatos generados automáticamente) para el punto final de Bitwarden. Este valor generado automáticamente se puede copiar desde la pantalla de Ajustes → Inicio de sesión único de la organización y variará según su configuración. |

URL del Servicio de Consumo de Aserciones (ACS) | Ubicación donde se envía la afirmación SAML desde el IdP (Generado automáticamente). Este valor generado automáticamente se puede copiar desde la pantalla de Ajustes → Inicio de sesión único de la organización y variará según su configuración. |

Formato de Identificación de Nombre | Formato que Bitwarden solicitará de la afirmación SAML. Debe ser convertido a una cadena. Las opciones incluyen: |

Algoritmo de Firma de Salida | El algoritmo que Bitwarden utilizará para firmar solicitudes SAML. Las opciones incluyen: |

Comportamiento de Firma | Si/cuando las solicitudes SAML serán firmadas. Las opciones incluyen: |

Algoritmo de Firma de Entrada Mínima | Fuerza mínima del algoritmo que Bitwarden aceptará en las respuestas de SAML. |

Espera afirmaciones firmadas | Marca esta casilla si Bitwarden debe esperar que las respuestas del IdP estén firmadas. |

Validar certificado | Marque esta casilla cuando utilice certificados confiables y válidos de su IdP a través de una CA de confianza. Los certificados autofirmados pueden fallar a menos que se configuren cadenas de confianza adecuadas dentro de la imagen de docker de inicio de sesión de Bitwarden con SSO. |

Configuración del Proveedor de Identidad

Campo | Descripción |

|---|---|

ID de la entidad | ( Obligatorio ) Dirección o URL de su servidor de identidad o ID de entidad IdP. Este campo distingue entre mayúsculas y minúsculas y debe coincidir exactamente con el valor de IdP. |

Tipo de Encuadernación | Método utilizado por el IdP para responder a las solicitudes SAML de Bitwarden. Las opciones incluyen: |

URL del Servicio de Inicio de Sesión Único | (Requerido si la ID de la entidad no es una URL) URL de SSO emitida por tu IdP. |

URL de servicio de cierre de sesión único | El inicio de sesión con SSO actualmente no admite SLO. Esta opción está planeada para uso futuro, sin embargo, recomendamos encarecidamente preconfigurar este campo. |

Certificado Público X509 | (Requerido) El cuerpo del certificado codificado en Base-64 X.509. No incluyas el

y

líneas o porciones del certificado en formato CER/PEM. |

Algoritmo de Firma de Salida | El algoritmo que tu IdP utilizará para firmar respuestas/aserciones SAML. Las opciones incluyen: |

Permitir peticiones de cierre de sesión | El inicio de sesión con SSO actualmente no admite SLO. Esta opción está planeada para uso futuro, sin embargo, recomendamos encarecidamente preconfigurar este campo. |

Solicitud de inicio de sesión | Marca esta casilla si tu IdP debería esperar que las solicitudes SAML de Bitwarden estén firmadas. |

note

Al completar el certificado X509, toma nota de la fecha de vencimiento. Los certificados tendrán que ser renovados para prevenir cualquier interrupción en el servicio a los usuarios finales de SSO. Si un certificado ha caducado, las cuentas de Administrador y Propietario siempre podrán iniciar sesión con la dirección de correo electrónico y la contraseña maestra.

Atributos y reclamaciones de SAML

Se requiere una dirección de correo electrónico para la provisión de la cuenta, que se puede pasar como cualquiera de los atributos o reclamaciones en la siguiente tabla.

También se recomienda encarecidamente un identificador de usuario único. Si está ausente, se utilizará el correo electrónico en su lugar para vincular al usuario.

Los atributos/reclamaciones se enumeran en orden de preferencia para la coincidencia, incluyendo alternativas donde sea aplicable:

Valor | Reclamación/Atributo | Reclamación/atributo de respaldo |

|---|---|---|

ID Único | NameID (cuando no es transitorio) | |

Correo electrónico | Correo electrónico | Nombre_de_usuario_preferido |

Nombre | Nombre | Nombre + " " + Apellido (ver abajo) |

Nombre | urn:oid:2.5.4.42 | |

Apellido | urn:oid:2.5.4.4 |