Splunk SIEM

Splunk Enterprise es una plataforma de gestión de información de seguridad y gestión de eventos (SIEM) que se puede utilizar con organizaciones de Bitwarden. Las organizaciones pueden monitorear la actividad de eventos con la aplicación Bitwarden Event Logs en su tablero de Splunk.

Configuración

Crea una cuenta de Splunk

La instalación de la aplicación Bitwarden en Splunk requiere una cuenta de Splunk Empresa o Plataforma Cloud de Splunk. El monitoreo de eventos de Bitwarden está disponible en:

Splunk Cloud Classic

Splunk Cloud Victoria

Splunk Empresa

Instala Splunk

Para los usuarios de Splunk en las instalaciones, el siguiente paso es instalar Splunk Empresa. Sigue la documentación de Splunk para completar una instalación del software de la Empresa Splunk.

note

Las versiones 8.X de Splunk Empresa ya no están soportadas. Actualmente Bitwarden es compatible con las versiones 9.0, 9.1 y 9.2.

Crear un índice

Antes de conectar tu organización Bitwarden a tu Dashboard de Splunk, crea un índice que mantendrá los Datos de Bitwarden.

Abra el menú de Ajustes ubicado en la barra de navegación superior y seleccione Índices.

Una vez que estés en la pantalla de índices, selecciona Nuevo Índice. Aparecerá una ventana para que puedas crear un nuevo índice para tu aplicación Bitwarden.

Nuevo Índice En el campo Nombre del Índice, ingrese

bitwarden_events.note

El único campo requerido para la creación del índice es Nombre del Índice. Los campos restantes se pueden ajustar según sea necesario.

Cuando hayas terminado, selecciona Guardar.

Instala la aplicación Bitwarden de Splunk

Después de que se haya creado tu índice de Bitwarden, navega a tu panel de control de Splunk.

Abre el menú desplegable de Aplicaciones y selecciona Buscar Más Aplicaciones.

Tablero de aplicaciones de Splunk Seleccione Explorar más aplicaciones ubicado en la parte superior derecha de la pantalla.

Buscar Bitwarden Event Logs en el catálogo de la aplicación. Seleccione Instalar para la aplicación Bitwarden Event Logs.

Aplicación de registros de eventos de Bitwarden Para completar la instalación, necesitará ingresar a su cuenta de Splunk . Tu cuenta de Splunk puede que no sea la misma que las credenciales utilizadas para acceder a tu portal de Splunk.

Inicie sesión e instale la aplicación Bitwarden en Splunk. Después de haber ingresado su información, seleccione Aceptar e Instalar.

note

Después de descargar la aplicación Bitwarden Event Logs, es posible que debas reiniciar Splunk.

Conecta tu organización Bitwarden

Una vez que la aplicación Bitwarden Event Logs ha sido instalada en su instancia de Splunk Empresa, puede conectar su organización Bitwarden usando su clave de Bitwarden API.

Ve al inicio del panel de control y selecciona la aplicación Bitwarden Event Logs:

Bitwarden en el tablero de Splunk A continuación, en la página de configuración de la aplicación, seleccione Continuar a la página de configuración de la aplicación. Este es el lugar donde agregarás la información de tu organización Bitwarden.

Configura el menú de Bitwarden Mantén esta pantalla abierta, en otra pestaña, inicia sesión en la aplicación web de Bitwarden y abre la Consola de Administrador utilizando el conmutador de producto ():

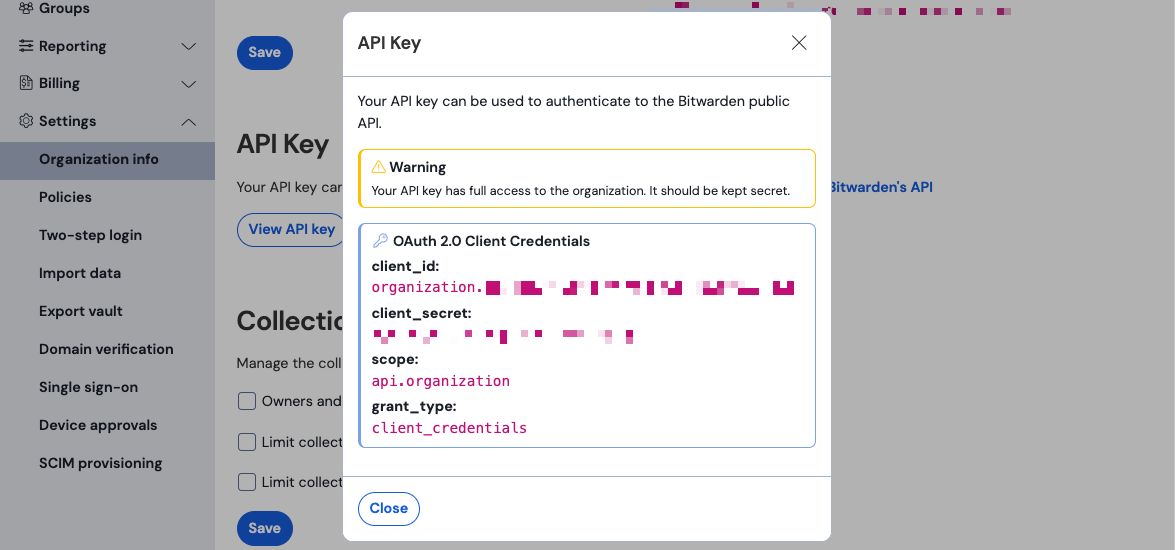

Selector de producto Navegue a la pantalla de Ajustes → Información de la organización de su organización y seleccione el botón Ver clave API. Se le pedirá que vuelva a ingresar su contraseña maestra para acceder a la información de su clave API.

Información de API de la organización Copia y pega los valores de

client_idyclient_secreten sus respectivas ubicaciones en la página de configuración de Splunk.

Complete los siguientes campos adicionales también:

Campo | Valor |

|---|---|

Índice | Seleccione el índice que se creó anteriormente en la guía: |

Server URL | Para los usuarios de Bitwarden autoalojado, ingrese su URL autoalojada. |

Fecha de inicio (opcional) | Establezca una fecha de inicio para la monitorización de datos. Cuando no se establece, la fecha predeterminada se ajustará a 1 año. |

warning

La clave API de su organización permite el acceso completo a su organización. Mantén tu clave de API en privado. Si cree que su clave API ha sido comprometida, seleccione Ajustes > Información de la organización > Botón Rotar clave API en esta pantalla. Las implementaciones activas de su clave API actual necesitarán ser reconfiguradas con la nueva clave antes de usarla.

Una vez hecho, seleccione Enviar.

Entendiendo Buscar Macro

La macro de búsqueda bitwarden_event_logs_index se creará después de la instalación inicial de los registros de eventos de Bitwarden. Para acceder a la macro y ajustar los ajustes:

Abre los Ajustes en la barra de navegación superior. Luego, selecciona Búsqueda Avanzada.

Seleccione Buscar Macros para abrir la lista de macros de búsqueda.

Buscar permisos de macro

A continuación, configure qué roles de usuario tendrán permiso para usar la macro:

Ver macros seleccionando Ajustes → Búsqueda Avanzada → Buscar macros.

Seleccione Permisos en

bitwarden_events_logs_index. Edita los siguientes permisos y selecciona Guardar una vez completado:

Buscar Permisos de Macro

Campo | Descripción |

|---|---|

El objeto debería aparecer en | Para usar la macro en la búsqueda de eventos, selecciona Solo esta aplicación. La macro no se aplicará si se selecciona Mantener privado. |

Permisos | Seleccione los permisos deseados para los roles de usuario con acceso de Lectura y Escribir. |

note

Solo una macro de búsqueda estará funcional en la aplicación en un momento dado.

Entendiendo los tableros de control

El Tablero proporcionará varias opciones para monitorear y visualizar los datos organizativos de Bitwarden. Las tres categorías principales de monitoreo de datos incluyen:

Eventos de autenticación de Bitwarden

Eventos de elementos de la caja fuerte de Bitwarden

Eventos de la organización Bitwarden

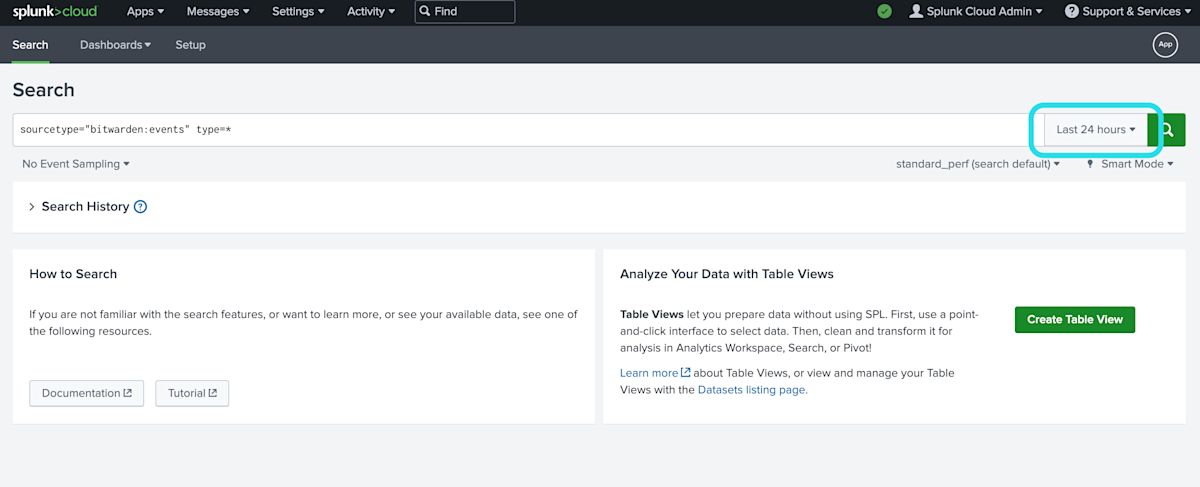

Los datos mostrados en los tableros proporcionarán información y visualización para una amplia variedad de búsquedas. Las consultas más complejas se pueden completar seleccionando la pestaña Buscar en la parte superior del tablero.

Plazo de tiempo

Mientras se busca desde la página de Buscar o los Tableros, las búsquedas pueden ser designadas a un marco de tiempo específico.

note

Para los usuarios locales, los siguientes plazos son compatibles para buscar en los registros de eventos de Bitwarden:

Mes hasta la fecha

Año hasta la fecha

Semana pasada

Semana laboral anterior

Mes anterior

Año anterior

Últimos 30 días

Todo el tiempo

Parámetros de consulta

Configura búsquedas específicas incluyendo consultas de buscar. Spunk utiliza su método de lenguaje de procesamiento de búsqueda (SPL) para buscar. Vea la documentación de Splunk para obtener detalles adicionales sobre las búsquedas.

Estructura de búsqueda:

Bashsearch | commands1 arguments1 | commands2 arguments2 | ...

Un ejemplo de un objeto estándar de resultado de búsqueda:

Los campos mostrados en el objeto de búsqueda estándar pueden incluirse en cualquier búsqueda específica. Esto incluye todos los siguientes valores:

Valor | Resultado de ejemplo |

|---|---|

| El correo electrónico del usuario que realiza la acción. |

| Identificación única del usuario que realiza la acción. |

| Nombre del usuario que realiza una acción. |

| Fecha del evento mostrada en el formato |

| Número numérico para identificar el dispositivo en el que se realizó la acción. |

| Splunk calculó el hash de datos. Aprende más sobre la integridad de los datos de Splunk aquí. |

| La dirección IP que realizó el evento. |

| Correo electrónico del miembro de la organización al que se dirigió la acción. |

| Identificación única del miembro de la organización hacia el que se dirigió la acción. |

| Nombre del miembro de la organización al que se dirigió la acción. |

| El código de tipo de evento que representa el evento de la organización que ocurrió. Vea una lista completa de códigos de eventos con descripciones aquí. |

Buscar todo:

Bashsourcetype="bitwarden:events" type=*Filtrar resultados por un campo específico

En el siguiente ejemplo, la búsqueda está buscando actingUserName con un comodín * que mostrará todos los resultados con actingUserName.

Bashsourcetype="bitwarden:events" actingUserName=*El operador AND está implícito en las búsquedas de Splunk. La siguiente consulta buscará resultados que contengan un tipo específico Y nombreDeUsuarioActuante.

Bashsourcetype="bitwarden:events" type=1000 actingUserName="John Doe"Incluye múltiples comandos separándolos con |. Lo siguiente mostrará resultados con el valor superior siendo ipAddress.

Bashsourcetype="bitwarden:events" type=1115 actingUserName="John Doe" | top ipAddressRecursos adicionales

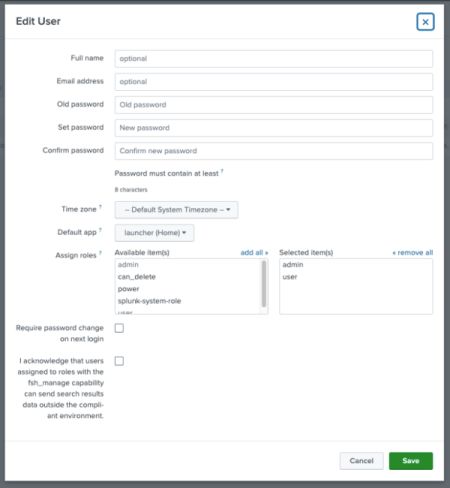

Establecer roles de usuario

Gestionar los roles de los usuarios para permitir a las personas realizar tareas específicas. Para editar roles de usuario:

1. Abra el menú de Ajustes en la barra de navegación superior.

2. Seleccione Usuarios desde la esquina inferior derecha del menú.

3. Desde la pantalla de usuarios, localice al usuario para el que desea editar los permisos y seleccione Editar.

Desde esta pantalla, se pueden completar los detalles para el usuario. El permiso como administrador, poder, y puede_eliminar también se pueden asignar individualmente aquí.

Eliminar datos

Eliminar los datos de búsqueda de Bitwarden limpiando el índice con acceso SSH. Los datos pueden necesitar ser borrados en casos como cambiar la organización que se está monitoreando.

Acceda al directorio de Splunk y

detengalos procesos de Splunk.Limpia el índice

bitwarden_eventscon la bandera-index. Por ejemplo:Plain Textsplunk clean eventdata -index bitwaren_eventsReinicia los procesos de Splunk.

Solución de problemas

Usuarios de Splunk Empresa, la aplicación registrará en:

/opt/splunk/var/log/splunk/bitwarden_event_logs.logSi está experimentando algún error, o la aplicación Bitwarden no está funcionando correctamente, los usuarios pueden verificar el archivo de registro para buscar errores o ver la documentación de Spunk.