GitLab CI/CD

Bitwarden fournit un moyen d'injecter des secrets dans vos pipelines GitLab CI/CD en utilisant le CLI de Secrets Manager de Bitwarden. Cela vous permet de stocker et d'utiliser en toute sécurité des secrets dans vos workflows CI/CD. Pour commencer :

Enregistrer un jeton d'accès

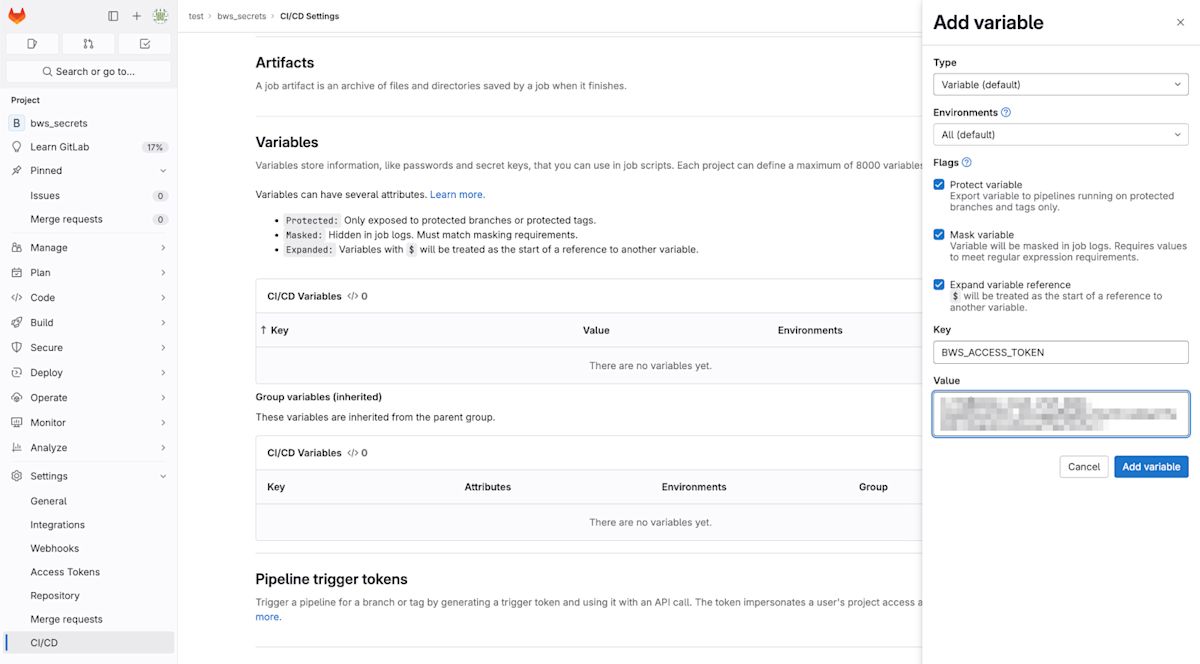

Dans cette étape, nous allons enregistrer un jeton d'accès en tant que variable GitLab CI/CD. Ce jeton sera utilisé pour s'authentifier avec l'API de Bitwarden Secrets Manager et récupérer les secrets.

Dans GitLab, naviguez vers la page Paramètres > CI/CD de votre projet.

Sélectionnez Développer dans la section Variables.

Sélectionnez Ajouter une variable.

Vérifiez le drapeau de la variable Masque.

Nommez la clé

BWS_ACCESS_TOKEN. C'est la variable que le CLI de Secrets Manager recherche pour authentifier. Alternativement, si vous devez nommer la clé autrement, spécifiez--jeton-d'accès NOM_DE_VARsur la lignebws secret getplus tard.Dans un autre onglet, ouvrez l'application web Secrets Manager et créez un jeton d'accès.

De retour dans GitLab, collez le jeton d'accès nouvellement créé dans le champ Valeur .

Sélectionnez Ajouter une variable pour enregistrer.

Ajoutez à votre fichier de flux de travail

Ensuite, nous allons écrire un flux de travail CI/CD GitLab rudimentaire. Créez un fichier appelé .gitlab-ci.yml à la racine de votre dépôt avec le contenu suivant:

Bashstages:

- default_runner

image: ubuntu

build:

stage: default_runner

script:

- |

# install bws

apt-get update && apt-get install -y curl git jq unzip

export BWS_VER="1.0.0"

curl -LO \

"https://github.com/bitwarden/sdk/releases/download/bws-v$BWS_VER/bws-x86_64-unknown-linux-gnu-$BWS_VER.zip"

unzip -o bws-x86_64-unknown-linux-gnu-$BWS_VER.zip -d /usr/local/bin

# use the `bws run` command to inject secrets into your commands

- bws run -- 'npm run start'

Où :

BWS_VERest la version du CLI de Bitwarden Secrets Manager à installer. Ici, nous obtenons automatiquement la dernière version. Vous pouvez épingler la version en cours d'installation en modifiant ceci pour une version spécifique, par exempleBWS_VER="0.3.1".534cc788-a143-4743-94f5-afdb00a40a41et9a0b500c-cb3a-42b2-aaa2-afdb00a41daasont des identifiants de référence pour les secrets stockés dans Secrets Manager. Le compte de service auquel appartient votre jeton d'accès doit être capable d'accéder à ces secrets spécifiques.npm run startest la commande qui attend les valeurs secrètes qui sont récupérées parbws. Remplacez ceci par les commandes pertinentes pour exécuter votre projet.

warning

Les secrets sont stockés sous forme de variables d'environnement. Il est important d'éviter d'exécuter des commandes qui pourraient importer ces secrets dans les journaux.

Exécutez le pipeline CI/CD

Sur la gauche, sélectionnez Construire > Pipelines et sélectionnez Exécuter le pipeline en haut à droite de l'espace. Sélectionnez Exécuter le pipeline sur la page pour exécuter le pipeline nouvellement créé.