OIDC設定

ステップ1:SSO識別子を設定する

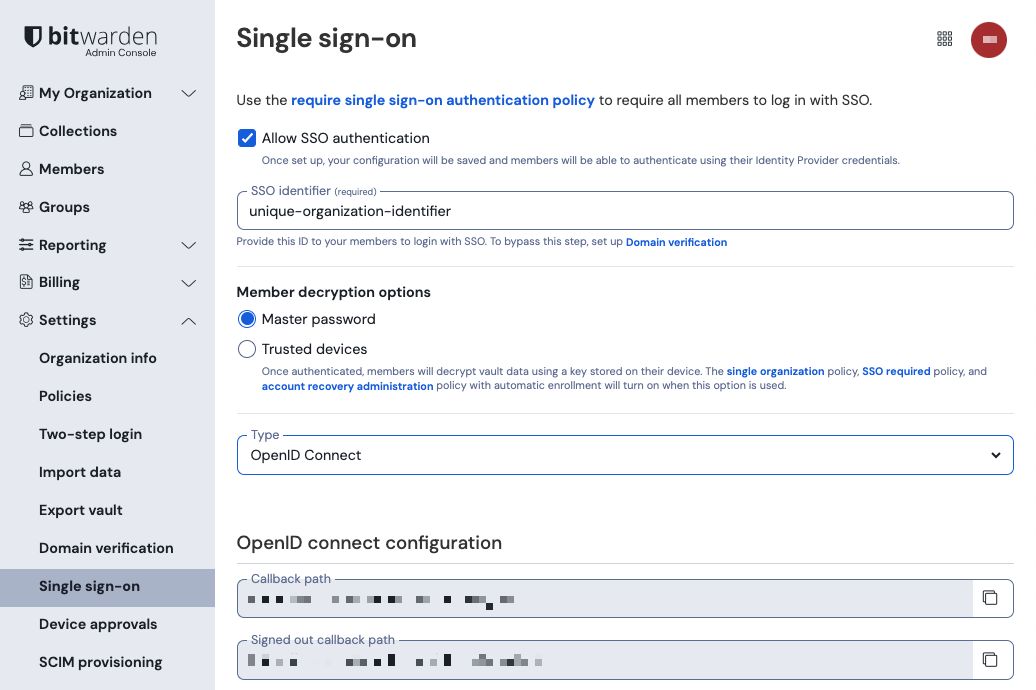

SSOを使用してIDを認証するユーザーは、認証に対抗する組織(したがって、SSO統合)を示すSSO識別子を入力する必要があります。ユニークなSSO識別子を設定するには:

Bitwardenのウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

製品-スイッチャー 設定 → シングルサインオンに移動し、あなたの組織のためのユニークなSSO識別子を入力してください:

識別子を入力してください ステップ2:SSOでのログインを有効にするに進んでください。

tip

You will need to share this value with users once the configuration is ready to be used.

ステップ2:SSOでのログインを有効にする

あなたのSSO識別子を取得したら、あなたの統合を有効化し設定を進めることができます。SSOでのログインを有効にするには:

設定 → シングルサインオン 表示で、SSO認証を許可する チェックボックスを確認してください。

OIDC設定 タイプのドロップダウンメニューから、OpenID Connectのオプションを選択してください。もし代わりにSAMLを使用するつもりなら、SAML設定ガイドに切り替えてください。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

ステップ3:設定

この時点から、実装はプロバイダーごとに異なります。設定プロセスの完了に役立つ、特定の実装ガイドの一つにジャンプしてください:

プロバイダー | ガイド |

|---|---|

アズール | |

オクタ |

設定参考資料

次のセクションでは、どのIdPと統合しているかに関係なく、シングルサインオン設定中に利用可能なフィールドを定義します。設定が必要なフィールドは、(必須)とマークされます。

tip

Unless you are comfortable with OpenID Connect, we recommend using one of the above implementation guides instead of the following generic material.

フィールド | 説明 |

|---|---|

コールバックパス | (自動生成) 認証自動リダイレクト用のURL。クラウドホストのお客様の場合、これは |

サインアウトコールバックパス | (自動生成)サインアウト自動リダイレクトのURL。クラウドホストのお客様の場合、これは |

権限 | (必須)あなたの認証サーバー("Authority")のURL。Bitwardenはこれに対して認証を行います。例えば、 |

クライアントID | (必須) OIDCクライアントの識別子。この値は通常、構築されたIdPアプリの統合に特化しています。例えば、Azureアプリの登録やOktaウェブアプリなどです。 |

クライアントシークレット | (必須)クライアントIDと共に使用され、アクセストークンと交換するためのクライアントシークレット。この値は通常、構築されたIdPアプリの統合に特化しています。例えば、Azureアプリの登録やOkta Webアプリなどです。 |

メタデータアドレス | (権限が無効な場合に必要)BitwardenがJSONオブジェクトとして認証サーバーのメタデータにアクセスできるメタデータURL。例えば、

|

OIDCリダイレクトの挙動 | (必須) IdPがBitwardenからの認証要求に応答するための方法。オプションには、フォーム POST とリダイレクト GETが含まれます。 |

ユーザー情報エンドポイントから請求を取得する | このオプションを有効にすると、URLが長すぎるエラー(HTTP 414)、URLが切り捨てられる、および/またはSSO中に失敗が発生した場合に対応します。 |

追加/カスタムスコープ | リクエストに追加するカスタムスコープを定義します(カンマ区切り)。 |

追加/カスタムユーザーIDクレームタイプ | ユーザー識別のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームタイプは、標準タイプに戻る前に検索されます。 |

追加/カスタムメールアドレス請求タイプ | ユーザーのメールアドレス用のカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

追加/カスタム名前請求タイプ | ユーザーのフルネームまたは表示名のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

要求された認証コンテキストクラスの参照値 | 認証コンテキストクラス参照識別子( |

応答で期待される "acr" 請求値 | Bitwardenがレスポンスで期待し、検証する |

OIDC属性&クレーム

アカウントの提供にはメールアドレスが必要です。これは、以下の表の属性またはクレームのいずれかとして渡すことができます。

ユニークなユーザー識別子も非常に推奨されます。もし不在の場合、ユーザーをリンクするためにメールアドレスが代わりに使用されます。

属性/請求は、適用可能な場合にはフォールバックを含めて、一致のための優先順位でリストされています。

値 | 請求/属性 | フォールバッククレーム/属性 |

|---|---|---|

ユニークID | 設定済みカスタムユーザーIDクレーム | |

Eメール | カスタムメールアドレスのクレームを設定しました urn:oid:0.9.2342.19200300.100.1.3 | 希望のユーザーネーム |

お名前 | 設定されたカスタム名前クレーム urn:oid:2.16.840.1.113730.3.1.241 | 名前 + " " + 姓(下記参照) |

名 | urn:oid:2.5.4.42 | |

姓 | urn:oid:2.5.4.4 |