SAML 2.0設定

ステップ1:SSO識別子を設定する

SSOを使用してIDを認証するユーザーは、認証に対抗する組織(したがって、SSO統合)を示すSSO識別子を入力する必要があります。ユニークなSSO識別子を設定するには:

Bitwardenのウェブアプリにログインし、製品スイッチャーを使用して管理者コンソールを開きます():

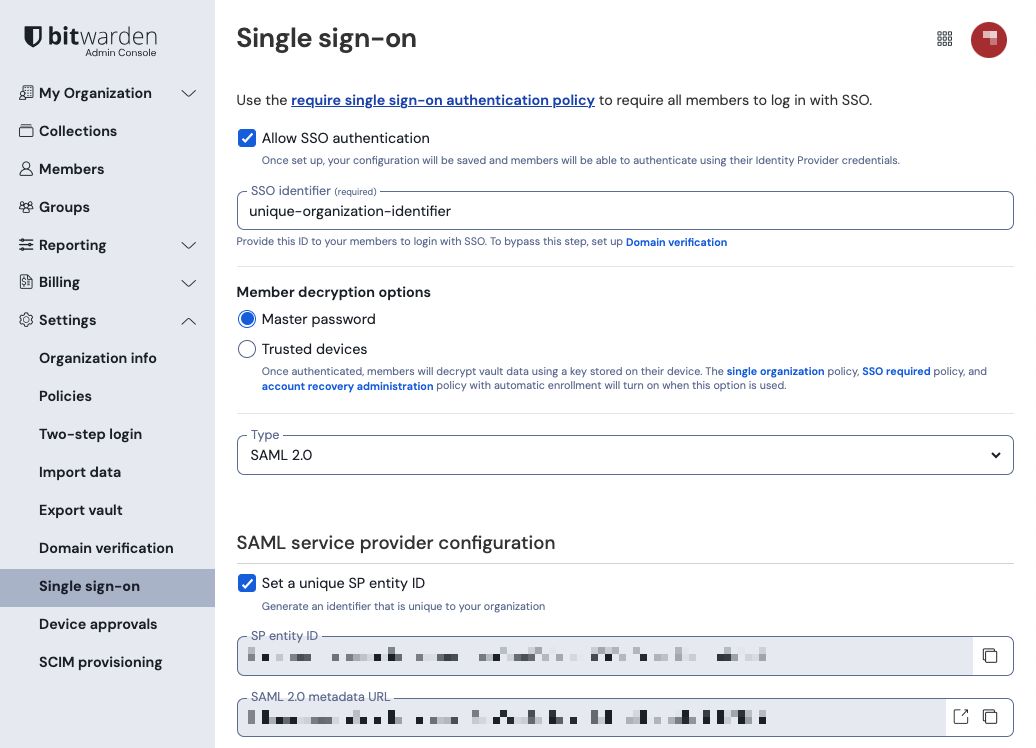

製品-スイッチャー 設定に移動 → シングルサインオン、そしてあなたの組織のためのユニークなSSO識別子を入力してください:

識別子を入力してください ステップ2へ進む:SSOでのログインを有効にする。

tip

You will need to share this value with users once the configuration is ready to be used.

ステップ2:SSOでのログインを有効にする

あなたのSSO識別子を取得したら、あなたの統合を有効化し設定することができます。SSOでのログインを有効にするには:

設定 → シングルサインオン 表示で、SSO認証を許可する チェックボックスを確認してください:

SAML 2.0設定 タイプのドロップダウンメニューから、SAML 2.0のオプションを選択してください。もし代わりにOIDCを使用するつもりであれば、OIDC設定ガイドに切り替えてください。

この段階で、必要に応じてユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合、このオプションをオンにしておくことをお勧めします。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

ステップ3:設定

この時点から、実装はプロバイダーごとに異なります。設定プロセスの完了に役立つ、特定の実装ガイドの一つにジャンプしてください:

プロバイダー | ガイド |

|---|---|

AD FS | |

Auth0 | |

AWS | |

アズール | |

デュオ | |

グーグル | |

ジャンプクラウド | |

キークローク | |

オクタ | |

ワンログイン | |

PingFederate |

設定参考資料

次のセクションでは、どのIdPと統合しているかに関係なく、シングルサインオン設定中に利用可能なフィールドを定義します。設定する必要があるフィールドは、(必須)とマークされます。

tip

Unless you are comfortable with SAML 2.0, we recommend using one of the above implementation guides instead of the following generic material.

シングルサインオン画面は、設定を二つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダー設定は、SAMLの応答に期待する形式を決定します。

サービスプロバイダー設定

フィールド | 説明 |

|---|---|

SPエンティティID | (自動生成) 認証リクエスト用の Bitwarden エンドポイント。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

SAML 2.0 メタデータ URL | (Bitwardenエンドポイントのための自動生成された)メタデータURL。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

アサーションコンシューマーサービス(ACS)URL | (自動生成)SAMLアサーションがIdPから送信される場所。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

名前ID形式 | BitwardenがSAMLアサーションの形式を要求します。文字列としてキャストする必要があります。オプションには以下のものがあります: |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。オプションには以下のものがあります: |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。オプションには以下のものがあります: |

最小入力署名アルゴリズム | BitwardenがSAMLレスポンスで受け入れるアルゴリズムの最小強度。 |

署名された主張を期待します | このチェックボックスをチェックすると、BitwardenはIdPからの応答が署名されることを期待します。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性のある有効な証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwardenログインのSSO dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

IDプロバイダー設定

フィールド | 説明 |

|---|---|

エンティティID | (必須) あなたのIDサーバーのアドレスまたはURL、またはIdPエンティティID。このフィールドは大文字と小文字を区別し、IdPの値と完全に一致する必要があります。 |

バインディングタイプ | IdPがBitwarden SAMLリクエストに応答するための方法。オプションには以下のものがあります: |

シングルサインオンサービスURL | (エンティティIDがURLでない場合に必要) あなたのIdPによって発行されたSSO URL。 |

シングルログアウトサービスURL | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の使用を計画していますが、このフィールドを事前に設定することを強くお勧めします。 |

X509公開証明書 | (必須) X.509 Base-64エンコードされた証明書本体。含めないでください

そして

CER/PEM形式の証明書の行または部分。 |

アウトバウンド署名アルゴリズム | あなたのIdPがSAMLレスポンス/アサーションに署名するために使用するアルゴリズム。オプションには以下のものがあります: |

アウトバウンドログアウト要求を許可する | SSOでのログインは現在、SLOをサポートしていません。このオプションは将来の使用を計画していますが、このフィールドを事前に設定することを強くお勧めします。 |

認証リクエストに署名する | このチェックボックスをチェックすると、あなたのIdPはBitwardenからのSAMLリクエストが署名されることを期待するようになります。 |

note

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

SAML属性&クレーム

アカウントの提供にはメールアドレスが必要です。これは、以下の表の属性またはクレームのいずれかとして渡すことができます。

ユニークなユーザー識別子も非常に推奨されます。不在の場合、ユーザーをリンクするためにメールアドレスが代わりに使用されます。

属性/請求は、適用可能な場合にはフォールバックを含めて、一致のための優先順位でリストされています。

値 | 請求/属性 | フォールバッククレーム/属性 |

|---|---|---|

ユニークID | 非一時的な場合のNameID | |

Eメール | Eメール | 希望のユーザーネーム |

お名前 | お名前 | 名前 + " " + 姓(下記参照) |

名 | urn:oid:2.5.4.42 | |

姓 | urn:oid:2.5.4.4 |