Over SCIM

System for cross-domain identity management (SCIM) kan worden gebruikt om automatisch leden en groepen aan te maken in uw Bitwarden organisatie.

Bitwarden-servers bieden een SCIM-eindpunt dat, met een geldige SCIM API-sleutel, verzoeken accepteert van uw identity provider (IdP) voor provisioning en de-provisioning van gebruikers en groepen.

note

SCIM-integraties zijn beschikbaar voor Enterprise-organisaties. Teams organisaties, of klanten die geen SCIM-compatibele identity provider gebruiken, kunnen overwegen Directory Connector te gebruiken als een alternatieve manier van provisioning.

Bitwarden ondersteunt SCIM v2 met behulp van standaard attribuutmappings en biedt officiële SCIM-integraties voor:

SCIM instellen

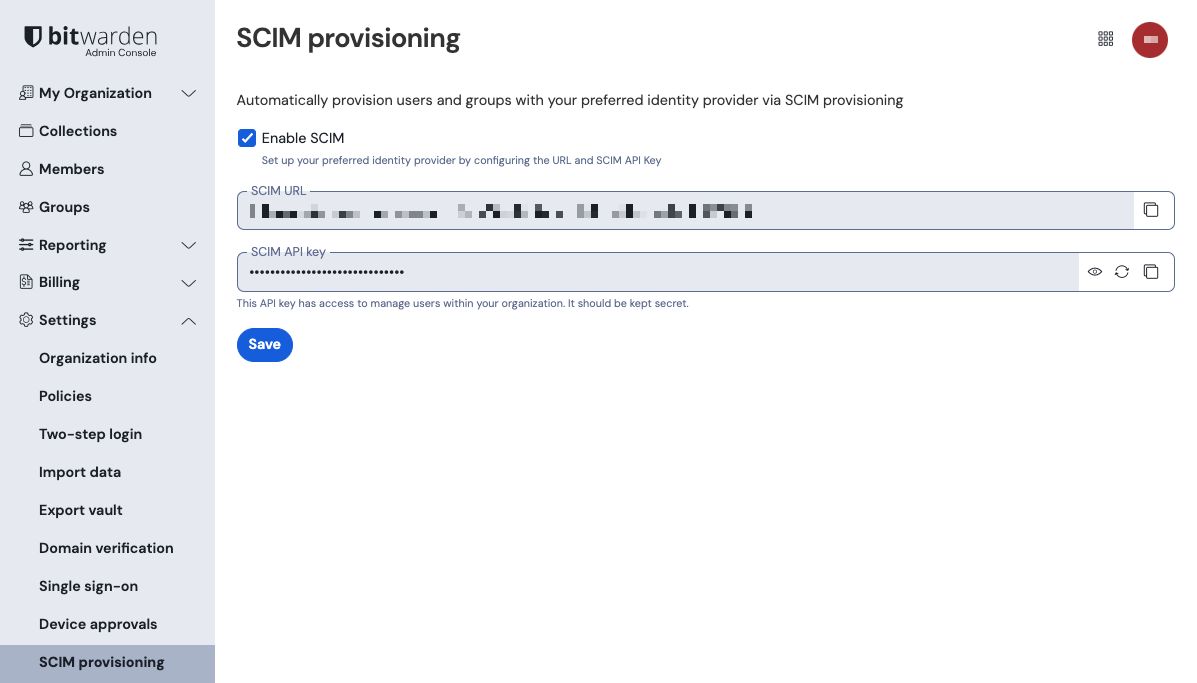

Om SCIM in te stellen, heeft uw IdP een SCIM URL en API-sleutel nodig om geautoriseerde verzoeken te doen aan de Bitwarden-server. Deze waarden zijn beschikbaar in de beheerconsole door te navigeren naar Instellingen → SCIM-provisioning:

tip

We raden aan een van onze speciale gidsen te gebruiken voor het opzetten van een SCIM-integratie tussen Bitwarden en Azure AD, Okta, OneLogin of JumpCloud.

Vereiste kenmerken

Bitwarden gebruikt standaard SCIM v2 attribuutnamen, die hier worden vermeld, maar elke IdP kan alternatieve namen gebruiken die tijdens de provisioning worden toegewezen aan Bitwarden.

Gebruikersattributen

Voor elke gebruiker gebruikt Bitwarden de volgende attributen:

Een indicatie dat de gebruiker

actiefis(vereist)emailªofgebruikersnaam(verplicht)weergavenaamexternalId

ª - Omdat SCIM gebruikers toestaat om meerdere e-mailadressen te hebben uitgedrukt als een array van objecten, zal Bitwarden de waarde gebruiken van het object dat "primary" bevat : true.

Groepsattributen

Voor elke groep gebruikt Bitwarden de volgende attributen:

weergavenaam(verplicht)ledenªexternalId

Leden is een matrix van objecten, waarbij elk object een gebruiker in die groep voorstelt.

Toegang intrekken en herstellen

Als gebruikers eenmaal in Bitwarden zijn ingesteld met SCIM, kunt u hun toegang tot uw organisatie en de bijbehorende kluisitems tijdelijk intrekken. Wanneer een gebruiker tijdelijk wordt geschorst/gedesactiveerd in je IdP, wordt zijn toegang tot je organisatie automatisch ingetrokken.

tip

Alleen eigenaars kunnen toegang intrekken en herstellen voor andere eigenaars.

Gebruikers met ingetrokken toegang worden weergegeven op het tabblad Ingetrokken van het scherm Leden van de organisatie en zullen:

Geen toegang hebben tot organisatiekluisitems, collecties.

Niet de mogelijkheid hebben om SSO te gebruiken om in te loggen, of organisatorisch Duo voor tweestapslogin.

Niet onderworpen zijn aan het beleid van uw organisatie.

Geen licentieplaats innemen.

warning

Voor accounts die geen hoofdwachtwoord hebben als gevolg van SSO met vertrouwde apparaten, zal het verwijderen uit uw organisatie of het intrekken van hun toegang alle toegang tot hun Bitwarden-account afsluiten, tenzij:

Je wijst hen vooraf een hoofdwachtwoord toe met behulp van accountherstel.

De gebruiker logt ten minste één keer in na het accountherstel om de workflow voor accountherstel volledig te voltooien.

Meer informatie over het intrekken en herstellen van toegang.

SCIM-evenementen

Uw organisatie zal eventlogs vastleggen voor acties die worden ondernomen door SCIM-integraties, zoals het uitnodigen en verwijderen van gebruikers en het aanmaken of verwijderen van groepen. SCIM-afgeleide gebeurtenissen zullen SCIM registreren in de kolom Lid.

Reeds bestaande gebruikers en groepen

Organisaties met gebruikers en groepen die onboard waren voordat SCIM werd geactiveerd, handmatig of met Directory Connector, moeten rekening houden met het volgende:

| ...die niet bestaat in de IdP. | |

|---|---|---|

Bestaande gebruiker | -Wordt niet gedupliceerd | -Zal niet uit de organisatie worden verwijderd |

Reeds bestaande groep | -Wordt niet gedupliceerd | -Zal niet uit de organisatie worden verwijderd |

note

If you are using Directory Connector, make sure to turn syncing off before activating SCIM.