Onboarding och successionsöversikt

tip

Read the full paper below or download the PDF.

Lösenordshantering som passar ditt företag

Att snabbt få igång nya medarbetare ökar produktiviteten. På samma sätt, att säga farväl på rätt sätt driver säkerheten för ditt företags system och konton. Oavsett om ditt företag lutar åt konsolidering och centralisering, eller föredrar en flexibel och dynamisk miljö, passar Bitwarden dina behov.

Den här guiden täcker Bitwardens tillvägagångssätt för onboarding och successionsplanering för medlemmar i din organisation, med början med vårt synsätt på relationen mellan medlemmar och organisationer, sedan täcker vi de enklaste användningsfallen för onboarding och succession, och slutligen och går vidare till spakarna och alternativen till ditt förfogande för att anpassa Bitwarden till dina behov.

Bitwardens tillvägagångssätt

Bitwardens vision är att föreställa sig en värld där ingen blir hackad. Vi för detta vidare i vårt uppdrag att hjälpa individer och företag att hantera sin känsliga information enkelt och säkert. Bitwarden tror att:

Grundläggande lösenordshantering för individer kan och bör vara gratis. Vi tillhandahåller just det, ett grundläggande gratiskonto för privatpersoner.

Individer och familjer bör ta en aktiv roll i sin säkerhet med hjälp av TOTP, nödåtkomst och andra stödjande säkerhetsfunktioner.

Organisationer kan förbättra sin säkerhetsprofil avsevärt genom organisatorisk lösenordshantering och säker delning.

tip

For Bitwarden, different plans and options are connected and complementary, all originating in our vision of a hack-free world. Empowering everyone at work and at home with password management gets us one step closer to that goal.

En nyckelaspekt med Bitwarden är att, till skillnad från många mjukvaruapplikationer, är allt i varje valv krypterat från början till slut. För att upprätthålla denna säkerhetsmodell måste varje person som använder Bitwarden ha ett unikt konto med ett unikt huvudlösenord. Huvudlösenord ska vara starka och minnesvärda.

Varje användare är ansvarig för sitt huvudlösenord. Bitwarden är en krypteringslösning med noll kunskap, vilket innebär att teamet på Bitwarden, såväl som Bitwarden-systemen själva, inte har någon kunskap om, sätt att hämta eller sätt att återställa något huvudlösenord.

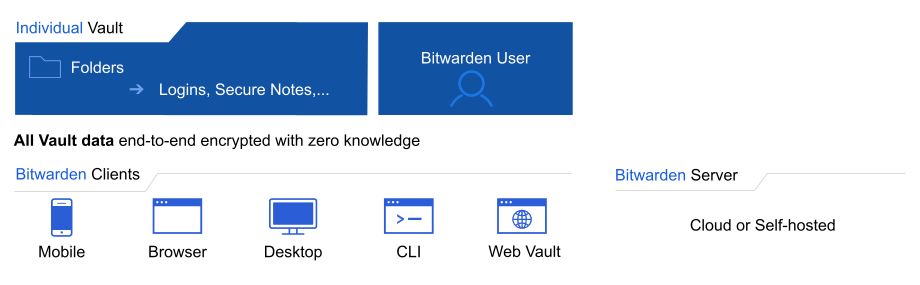

Använd Bitwarden var som helst

Säkerhet överallt innebär säkerhet var som helst, så de bästa lösenordshanterarna ger åtkomst över alla dina enheter. Bitwarden stöder en rad klientapplikationer, varav alla kan anslutas till våra molnbaserade servrar eller en egen server:

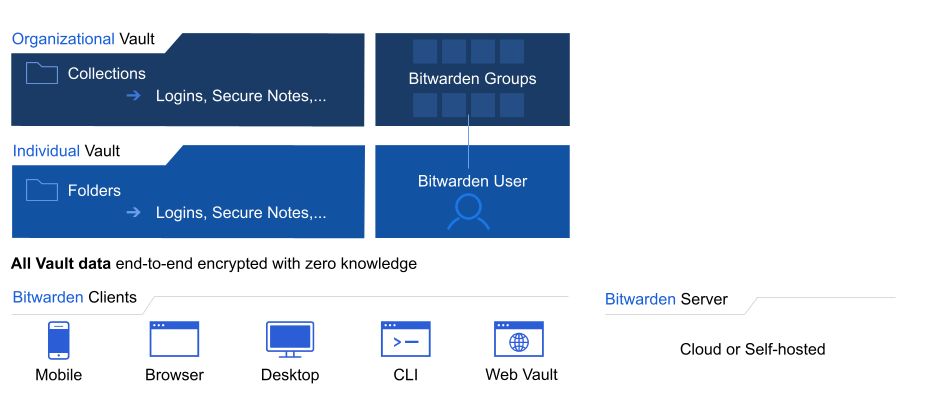

Användarnas individuella valv

Alla som skapar ett Bitwarden-konto kommer att ha sitt eget individuella valv. Tillgängliga från alla klientapplikationer, individuella valv är unika för varje användare och endast den användaren har nyckeln för att komma åt det, med en kombination av sin e-postadress och huvudlösenord. Personliga konton, och de individuellt ägda valvobjekten som lagras däri, är kontoägarnas ansvar. Organisationsägare, administratörer och chefer kan inte se någon annan användares individuella valv genom design, vilket garanterar att någons individuella valvdata förblir deras egna.

Familjer, team och företagsorganisationer förser automatiskt medlemmar individuellt med premiumfunktioner, som nödåtkomst och krypterad lagring av bilagor, som de kan välja att använda. Data i ett enskilt valv tillhör användaren. Individuella valv möjliggör inte delning, det gör organisationer.

tip

Why provide individual vaults by default?

Individual vaults are an instrumental component of the Bitwarden approach. Employees use a range of credentials every day, personally and professionally, and habits formed in one area typically become habits in the other. In our view, employees that use proper security practices in their personal lives will carry over that good behavior to their professional lives, protecting your business in the process.

Using the same tool in both areas helps that habit form faster and easier. Enterprise organizations have the option to configure policies, including to disable individual vaults.

Bitwarden organisationer

Bitwarden-organisationer lägger till ett lager av samarbete och delning för lösenordshantering för ditt team eller företag, så att du säkert kan dela gemensam information som wifi-lösenord på kontoret, online-referenser eller delade företagskreditkort. Säker delning genom organisationer är säkert och enkelt.

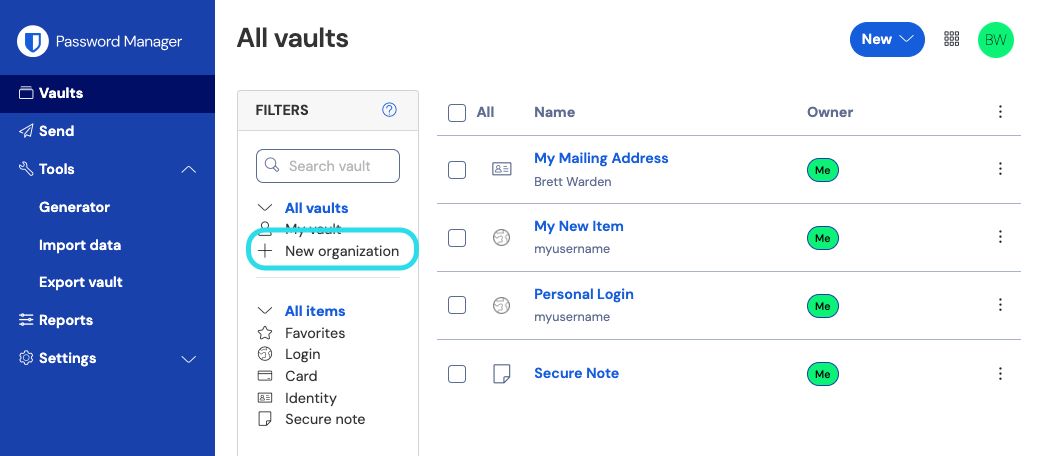

Vem som helst kan starta en organisation direkt från webbappen:

När du väl har skapats hamnar du i administratörskonsolen, som är det centrala navet för delning och organisationsadministration. Den som startar organisationen kommer att vara ägaren, vilket ger dem full kontroll att övervaka valvet, hantera föremål, medlemmar, samlingar och grupper, köra rapportering och konfigurera inställningar som policyer:

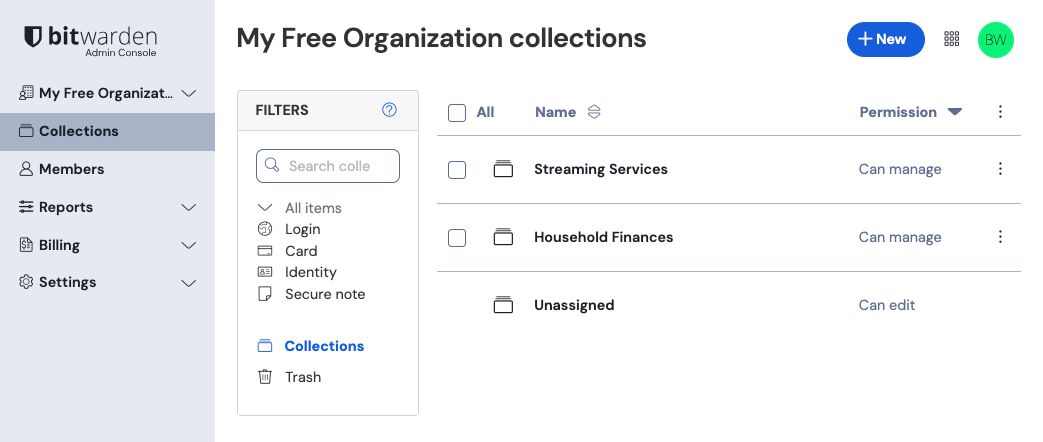

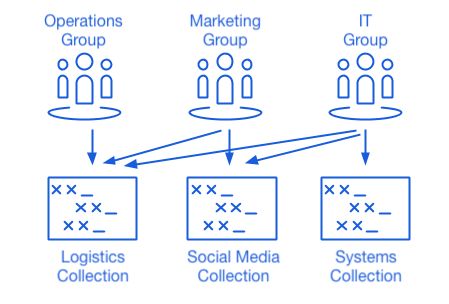

Samlingar

Bitwarden-organisationer hanterar medlemmar och data på ett skalbart och säkert sätt. Att hantera medlemmar och data på individuell basis är ineffektivt för stora företag och kan lämna utrymme för misstag. För att lösa detta tillhandahåller organisationer samlingar och grupper.

Samlingar samlar inloggningar, anteckningar, kort och identiteter för säker delning inom en organisation:

Medlemmar ombord

När din organisation har etablerats och samlingar har konfigurerats för att lagra dina data, bör ägare och administratörer bjuda in nya medlemmar. För att säkerställa säkerheten för din organisation tillämpar Bitwarden en 3-stegsprocess för att ta in nya medlemmar, Bjud in → Acceptera → Bekräfta.

Medlemmar kan registreras med SCIM, genom att synkronisera med en katalog med Directory Connector, direkt från webbvalvet, eller genom Just in Time (JIT) provisionering med inloggning med SSO.

Lägger till medlemmar

I de enklaste fallen kan användare läggas till i din organisation direkt från webbappen. När du lägger till användare kan du ange vilka samlingar de ska ge dem åtkomst till, vilken roll de ska ge dem och mer.

Lär dig steg för steg hur du lägger till användare i din organisation.

När användarna är helt ombord på din organisation kan du tilldela åtkomst till din organisations valvdata genom att tilldela dem till samlingar. Team och företagsorganisationer kan tilldela användare till grupper för skalbar behörighetstilldelning och konstruera gruppsamlingsassociationer istället för att tilldela åtkomst på individnivå.

tip

For large organizations, SCIM and Directory Connector are the best ways to onboard and offboard users at scale.

Grupper

Grupper relaterar samman enskilda användare och ger ett skalbart sätt att tilldela behörigheter inklusive åtkomst till samlingar och andra åtkomstkontroller. När du börjar med nya användare, lägg till dem i en grupp så att de automatiskt ärver gruppens konfigurerade behörigheter:

Omfattande rollbaserade åtkomstkontroller

Bitwarden har ett företagsvänligt tillvägagångssätt för att dela i stor skala. Medlemmar kan läggas till i organisationen med ett antal olika roller, tillhöra olika grupper och få dessa grupper tilldelade olika samlingar för att reglera åtkomst. Bland de tillgängliga rollerna finns en anpassad roll för detaljerad konfiguration av administrativa behörigheter.

Avadministration av användare

På Bitwarden ser vi delning av referenser som en viktig aspekt för att få arbetet gjort effektivt och säkert. Vi inser också att när en referens delas är det tekniskt möjligt för mottagaren att behålla den. Av den anledningen spelar säker onboarding med lämpliga rollbaserade åtkomstkontroller och implementering av policyer en viktig roll för att underlätta säker succession.

Det finns en mängd olika verktyg som tillhandahålls av Bitwarden för att skräddarsy ditt arbetsflöde och utöva mer kontroll över succession. Följande avsnitt kommer att beskriva ett grundläggande arbetsflöde för succession, som inte använder något av dessa verktyg, och några avancerade successionstaktiker som ofta används av organisationer:

Grundläggande avadministration

Att ta bort användare från Bitwarden innebär att användare tas bort från din organisation, och som onboarding kan göras direkt från webbvalvet eller på ett automatiserat sätt med SCIM eller Directory Connector.

Alice är en användare i din organisation, som är värd på Bitwarden-molnet och använder företagets e-postadresser (t.ex. first-last@company.com). För närvarande är det så här Alice använder Bitwarden:

Produktområde | Beskrivning |

|---|---|

Klientapplikationer | Använder Bitwarden på mobilen och en webbläsartillägg personligen och professionellt, och webbvalvet för tillfälligt organisationsrelaterat arbete. |

E-post och huvudlösenord | Loggar in på Bitwarden med |

Personliga föremål | Förvarar diverse personliga föremål, inklusive inloggningar och kreditkort, i hennes personliga valv. |

Tvåstegsinloggning | Använder organisationsomfattande Duo 2FA. |

Samlingar | Alice har Can Manage-tillstånd för "Marketing Credentials"-samlingen, vilket ger henne möjligheten att hantera många aspekter av den samlingen. |

Delade objekt | Skapat och delat flera valvobjekt som ägs av organisationen och finns i hennes teams samling. |

När Alice har tagits bort från din organisation:

Produktområde | Beskrivning |

|---|---|

Klientapplikationer | Kan fortsätta att använda vilken Bitwarden-applikation som helst för att komma åt hennes individuella valv, men kommer att förlora åtkomst till organisationsägda föremål, alla samlingar och alla delade föremål. Se tipset i slutet av det här avsnittet för information om lokal cachelagring. |

E-post och huvudlösenord | Kan fortsätta att logga in med |

Enskilda föremål | Kommer fortfarande att kunna använda hennes individuella valv och komma åt föremålen som lagras däri. |

Behörigheter i organisationen | Kommer att förlora alla behörigheter över och tillgång till allt som har med organisationen att göra. |

Tvåstegsinloggning | Kommer inte att kunna använda organisation Duo 2FA för att komma åt hennes valv, men kan ställa in ett av våra kostnadsfria tvåstegsinloggningsalternativ eller uppgradera till premium för mer. |

Skapade samlingar | Alices "Marketing Team"-samling kommer att behållas av organisationsägare och administratörer, som kan tilldela en ny användare Kan hantera behörighet |

Delade objekt | Äganderätten till samlingar och delade föremål tillhör organisationen, så Alice kommer att förlora tillgången till alla dessa föremål trots att hon har skapat dem. |

tip

Offline devices cache a read-only copy of vault data, including organizational vault data. Some clients may retain access to this read-only data for a short period of time after a member is deprovisioned. If you anticipate malicious exploitation of this, credentials the member had access to should be updated when you remove them from the organization.

Avancerad avadministration

warning

For those accounts that do not have master passwords as a result of SSO with trusted devices, removing them from your organization will cut off all access to their Bitwarden account unless:

You assign them a master password using account recovery beforehand.

The user logs in at least once post-account recovery in order to fully complete the account recovery workflow.

Additionally, users will not be able to re-join your organization unless the above steps are taken before they are removed from the organization. In this scenario, the user will be required to delete their account and be issued a new invitation to create an account and join your organization.

Revoking access to the organization, but not removing them from the organization, will still allow them to log in to Bitwarden and access only their individual vault.

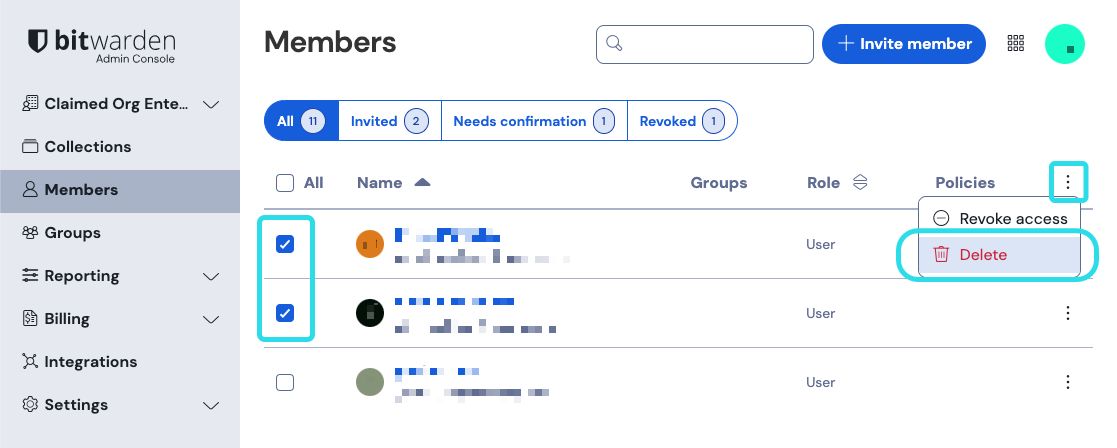

Anspråkta medlemskonton

När du gör anspråk på en domän kommer alla organisationsmedlemskonton som har e-postadresser med en matchande domän (t.ex. jdoe@mycompany.com) också att göra anspråk på din organisation. Påstådda medlemskonton är funktionalitet som ägs av organisationen, vilket innebär att de direkt kan raderas av organisationsadministratörer, istället för att bara kunna tas bort från organisationen. Ägare och administratörer kan ta bort ett konto som gjorts anspråk på från administratörskonsolens medlemssida med hjälp av menyn:

Administrativt övertagande

Genom att använda principen för återställning av huvudlösenord kan ägare och administratörer i din organisation återställa en användares huvudlösenord under följd.

Att återställa en användares huvudlösenord loggar ut användaren från alla aktiva Bitwarden-sessioner och återställer deras inloggningsuppgifter till de som anges av administratören, vilket innebär att administratören (och endast den administratören) kommer att ha nycklarna till användarens valvdata, inklusive objekt i det individuella valvet. Denna taktik för övertagande av valv används ofta av organisationer för att säkerställa att anställda inte behåller tillgång till enskilda valvobjekt som kan vara arbetsrelaterade och kan användas för att underlätta granskningar av alla inloggningsuppgifter som en anställd kan ha använt.

note

Admin password reset does not bypass two-step login. In many cases, we recommend using SSO as some IdPs will allow you to configure 2FA and 2FA bypass policies for your users.

Ta bort det individuella valvet

Om din organisation kräver kontroll i realtid av alla valvobjekt kan du använda policyn Ta bort individuella valv för att kräva att användare sparar alla valvobjekt i organisationen. Detta kommer att kringgå behovet av att ta över och granska en användares konto under succession, eftersom det kommer att vara helt tomt på data när det tas bort från organisationen.

Radering av konto utan inloggning

Som nämnts tidigare, tar inte bort en användare från din organisation automatiskt bort deras Bitwarden-konto. I det grundläggande successionsarbetsflödet, när en användare tas bort kan de inte längre komma åt organisationen eller några delade objekt och samlingar, men de kommer fortfarande att kunna logga in på Bitwarden med sitt befintliga huvudlösenord och komma åt alla individuella valvobjekt.

Organisationer som vill ta bort kontot helt, inklusive alla enskilda valvobjekt, kanske kan använda någon av följande metoder för att göra det under succession:

Om du själv är värd för Bitwarden kan en auktoriserad administratör ta bort kontot från systemadministratörsportalen.

Om kontot har en @dittföretag.com-e-postadress som ditt företag kontrollerar, kan du använda raderingen utan att logga in i arbetsflödet och bekräfta raderingen i @dittföretag.coms inkorg.

Designa din organisation för ditt företag

På Bitwarden säger vi ofta att lösenordshantering är personalhantering, och vi kan anpassa de arbetsflöden som passar din organisation. Genom att erbjuda ett brett utbud av alternativ, som delas via vårt tillvägagångssätt med öppen källkod, kan kunderna vara säkra på att de kan möta sina egna individuella behov.

Kom igång idag med en kostnadsfri provperiod på Enterprise eller Teams.

SCIM

För företagsorganisationer med stora användarbaser som arbetar med en identitet som stöds (för närvarande Azure AD, Okta, OneLogin och JumpCloud), kan SCIM-integrationer användas för att automatiskt tillhandahålla medlemmar och grupper i din Bitwarden-organisation. Läs mer.

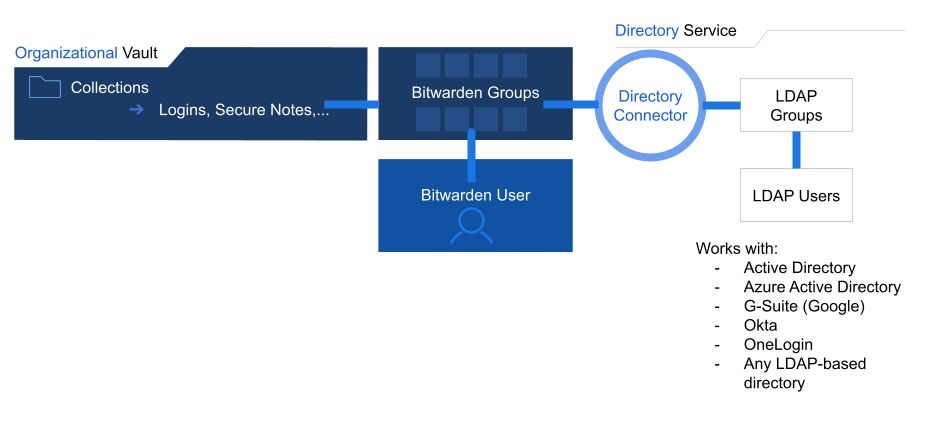

Directory Connector

För företag med stora användarbaser som använder katalogtjänster (LDAP, AD, Okta och andra), kan Directory Connector synkronisera användare och grupper från katalogen till Bitwarden-organisationen. Directory Connector är en fristående applikation som kan köras var som helst med tillgång till dina kataloger och till Bitwarden.

Många Bitwarden-team och företagsorganisationer fokuserar sina introduktionsinsatser på Directory Connector och använder administrationsområdena för organisationsvalvet för att hantera gruppinsamlingsrelationer.

Directory Connector kommer att:

Synkronisera LDAP-baserade kataloggrupper med Bitwarden-grupper

Synkronisera användare inom varje grupp

Bjud in nya användare att gå med i organisationen

Ta bort borttagna användare från organisationen

Logga in med SSO

Bitwarden Enterprise-organisationer kan integrera med din befintliga identitetsleverantör (IdP) med SAML 2.0 eller OIDC för att tillåta medlemmar i din organisation att logga in på Bitwarden med SSO. Inloggning med SSO skiljer användarautentisering från valvdekryptering:

Autentisering slutförs genom din valda IdP och behåller alla tvåfaktorsautentiseringsprocesser kopplade till den IdP. Dekryptering av valvdata kräver användarens individuella nyckel, som delvis härrör från huvudlösenordet. Det finns två dekrypteringsalternativ, som båda kommer att få användare att autentisera med sina vanliga SSO-uppgifter.

Huvudlösenord: När det har autentiserats kommer organisationsmedlemmar att dekryptera valvdata med sina huvudlösenord.

Kundhanterad kryptering: Anslut inloggning med SSO till din egen dekrypteringsnyckelserver. Med det här alternativet behöver organisationsmedlemmar inte använda sina huvudlösenord för att dekryptera valvdata. Istället kommer Key Connector att hämta en dekrypteringsnyckel som är säkert lagrad i en databas som ägs och hanteras av dig.

Utnyttja din befintliga identitetsleverantör.

Skydda end-to-end-krypteringen av dina data.

Tillhandahåll användare automatiskt.

Konfigurera åtkomst med eller utan SSO.

Dekryptera valvdata enligt ditt företags säkerhetsbehov.

Företagsorganisationer kan implementera en mängd olika policyer utformade för att lägga en säker grund för alla företag. Policyerna inkluderar:

Kräv tvåstegsinloggning: Kräv att användare ställer in tvåstegsinloggning på sina personliga konton.

Krav för huvudlösenord: Ange minimikrav för huvudlösenordets styrka.

Lösenordsgenerator: Ställ in minimikrav för konfiguration av lösenordsgenerator.

Enskild organisation: Begränsa användare från att kunna gå med i andra organisationer.

Ta bort individuella valv: Kräv att användare sparar valvobjekt till en organisation genom att ta bort alternativet för personligt ägande.

tip

Policyn Ta bort individuella valv, till exempel, passar in i tidigare diskussioner om samspelet mellan enskilda valv och organisationsvalv. Vissa företag kanske vill ha garantin för att ha alla referenser kvar i organisationsvalvet. En möjlig implementering kan innebära att tillåta varje enskild användare att ha sin egen samling, som till skillnad från enskilda valv kan övervakas av organisationsägare och administratörer.

Händelseloggar

Bitwarden-organisationer inkluderar åtkomst till händelseloggar, som kan ses direkt från webbvalvet eller exporteras för att analyseras inom säkerhetsinformation och händelsehanteringssystem (SIEM) som Splunk. Händelseloggar innehåller information om:

Interaktioner mellan användarobjekt

Ändringar gjorda på valvobjekt

Onboarding-evenemang

Organisationskonfigurationsändringar

Mycket, mycket mer

tip

In addition to these benefits, customers appreciate the ability to tightly integrate Bitwarden into their existing systems. Bitwarden offers a robust public API and a fully-featured command line interface (CLI) for further integration into existing organization workflows.

Självhotell

I enlighet med Bitwardens tillvägagångssätt för att erbjuda lösenordshantering var som helst och överallt, erbjuder Bitwarden ett alternativ för att vara självvärd för att hantera ett ännu bredare utbud av användningsfall för företag. Det finns många anledningar till att ett företag väljer att vara värd. Specifikt när det kommer till introduktion, succession och förbättrade funktioner, här är några av anledningarna till att företag väljer att göra det:

Omedelbar radering av användarkonton: Eftersom du kontrollerar servern kan användare raderas helt (inklusive deras individuella valv).

Nätverksåtkomstkontroll: Organisationsägare kan bestämma vilken nätverksåtkomst anställda måste använda för att komma åt sin Bitwarden-server.

Avancerade proxyinställningar: Administratörer kan välja att aktivera eller inaktivera vissa typer av enheter från att komma åt Bitwarden-servern.

Använd ett befintligt databaskluster: Anslut till en befintlig Microsoft SQL Server-databas. Ytterligare databaser kommer att stödjas i framtiden.

Öka lagringsutrymmet för filbilagor och Bitwarden-sändning: Filbilagor för Bitwarden-objekt eller Bitwarden Send behålls på lagringsutrymme som tillhandahålls av användaren.

Lägg ihop bitarna

SCIM, Directory Connector, Login with SSO, Enterprise-policyer och ditt valv fungerar bra individuellt eller i harmoni för att optimera din introduktion, succession och organisationshanteringsupplevelse. Följande tabell beskriver hur det kan se ut att sammanfoga dessa bitar till en smidig process:

Steg | Beskrivning |

|---|---|

Synkronisera | Använd SCIM eller Directory Connector för att synkronisera grupper och användare till Bitwarden från din befintliga katalogtjänst. |

Bjuda | SCIM eller Directory Connector kommer automatiskt att utfärda inbjudningar till synkroniserade användare. |

Autentisera | Koppla din inloggning med SSO-implementering med SSO-policyn för att kräva att användare registrerar sig med SSO när de accepterar deras inbjudningar. |

Administrera | Använd webbvalvet för att främja vissa användare till olika roller och för att säkerställa att gruppsamlingsrelationer är konfigurerade för att ge rätt åtkomst till rätt användare. |

Synkronisera om | Underhåll din SCIM-integrering, eller kör kataloganslutaren igen med jämna mellanrum, för att ta bort användare från Bitwarden som inte längre är aktiva i din katalogtjänst och för att börja komma in för nyanställningar. |

Vanliga frågor

F: Om en anställd redan har ett Bitwarden-konto, kan vi koppla det till organisationen så att de inte behöver ett annat Bitwarden-konto?

A: Ja! Du kan. Vissa kunder rekommenderar att dessa användare, innan de bifogar användare till organisationen, har ett Bitwarden-valv kopplat till deras företags e-post. Detta val är företagsspecifikt och båda tillvägagångssätten fungerar.

F: När en anställd slutar, kan vi koppla bort deras konto från organisationen så att de inte längre har tillgång till företagets autentiseringsuppgifter och de inte förlorar sina individuellt ägda autentiseringsuppgifter?

A: Ja! Det är precis vad deprovisionering innebär.

F: Vad händer med föremål som skapats eller delas av en tidigare medlem i organisationen? Kommer dessa föremål också att skjutas av?

S: Nej, att dela föremål från ett enskilt valv till ett organisationsvalv kommer att utöka föremålets äganderätt till organisationen.

F: Kan vi förhindra anställda från att duplicera referenser från företagets organisation till deras individuella valv

A: Ja! Med hjälp av vår omfattande svit av rollbaserade åtkomstkontroller kan du göra autentiseringsuppgifter skrivskyddade för att förhindra dubbelarbete.